Wichtige Erkenntnisse

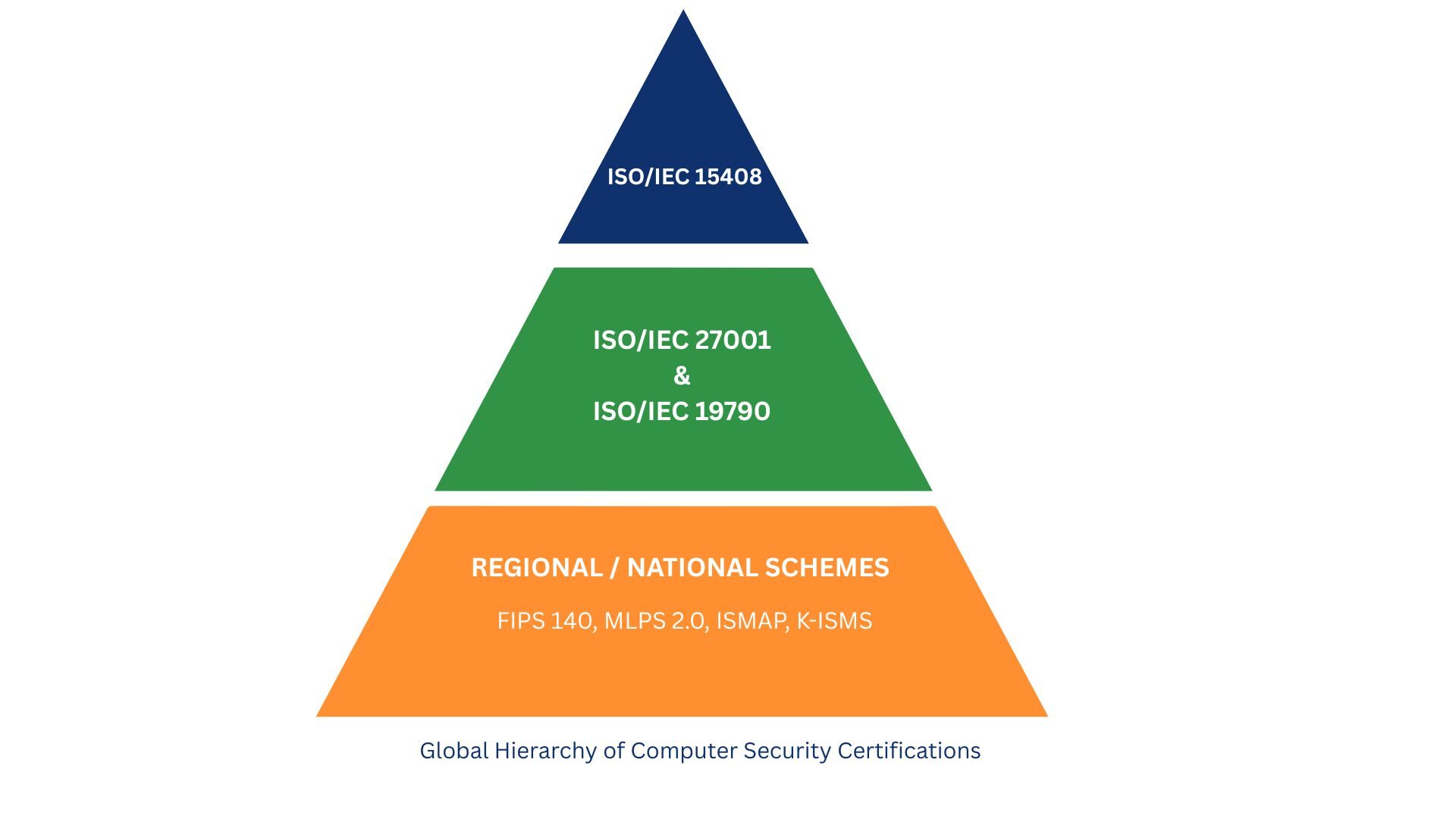

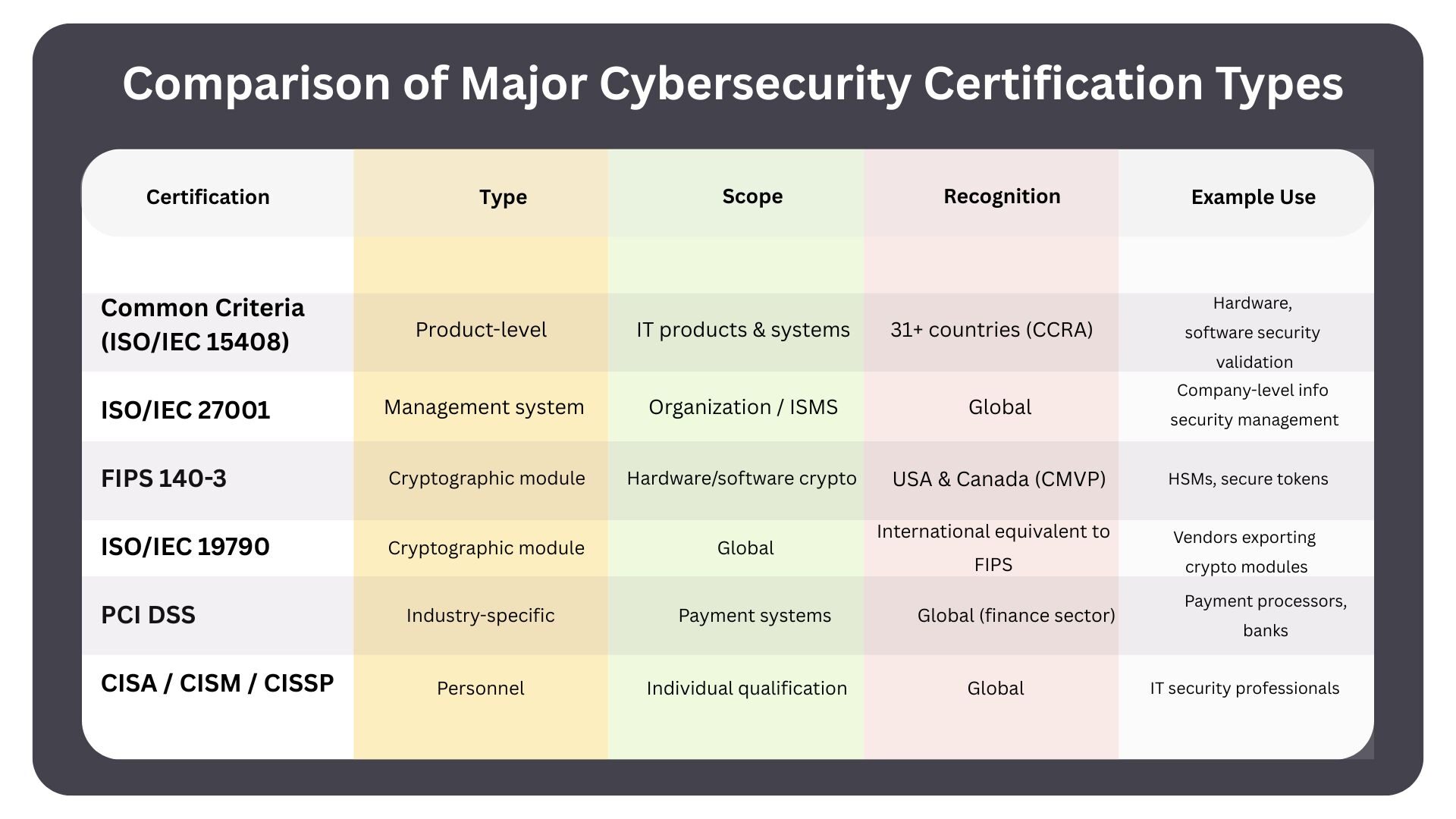

- Common Criteria (ISO/IEC 15408) gilt seit Ende der 1990er-Jahre als weltweit anerkannter Produktstandard für Sicherheitsbewertungen von IT-Produkten.

- ISO/IEC 27001 zertifiziert Managementsysteme (ISMS) auf Organisationsebene – keine einzelnen Produkte.

- FIPS 140-2/3 validiert kryptografische Module (z. B. HSMs, Token); ISO/IEC 19790 ist die internationale Entsprechung.

- EAL-Stufen (EAL 1 – EAL 7) geben Tiefe und Strenge der Bewertung vor; EAL 4 ist bei marktüblichen Produkten häufig das Ziel.

- Gegenseitige Anerkennung: Common-Criteria-Zertifikate werden in vielen Ländern im Rahmen des CCRA anerkannt; FIPS 140 im CMVP zwischen USA und Kanada.

In vielen Branchen stellt sich die Frage, welche Produktzertifizierung international belastbare Nachweise für Computersicherheit liefert. Angesichts dynamischer Bedrohungen und regulatorischer Anforderungen hilft ein klarer Überblick über anerkannte Zertifizierungsschemata, fundierte Beschaffungs- und Architekturentscheidungen zu treffen.

Dieser Leitfaden erklärt den de-facto-Produktstandard (Common Criteria), grenzt ihn von Managementsystem-Zertifizierungen (ISO/IEC 27001) und kryptografiespezifischen Schemata (FIPS 140-2/3, ISO/IEC 19790) ab und zeigt, wie Sie die passende Norm auswählen.

Der primäre internationale Produktstandard: Common Criteria (ISO/IEC 15408)

Die Common Criteria for IT Security Evaluation (ISO/IEC 15408) bilden ein Rahmenwerk zur Bewertung von Sicherheitsfunktionen von IT-Produkten und -Systemen. Entstanden aus der Harmonisierung nationaler Schemata (u. a. TCSEC/„Orange Book“, CTCPEC, ITSEC), wurden die CC 1999 als ISO/IEC-Standard etabliert und sind heute in zahlreichen Ländern im Rahmen des Common Criteria Recognition Arrangement (CCRA) anerkannt.

Aufbau der Norm:

- Teil 1: Grundbegriffe, Modelle, Vorgehen

- Teil 2: Funktionale Sicherheitsanforderungen (modular)

- Teil 3: Gewährleistungsanforderungen (Assurance) und Prozesse

Common-Criteria-Bewertungsprozess

- Protection Profile (PP): sektor-/produktspezifische Anforderungsprofile (oft durch Industrie- bzw. Anwendergemeinschaften).

- Security Target (ST): vom Hersteller definierte Zielkonfiguration und Claims; legt fest, was in welcher Tiefe geprüft wird.

- Akkreditierte Prüflabore: führen Tests und Analysen gemäß ST durch; nationale Stellen zertifizieren das Ergebnis.

EAL-Stufen (EAL 1 – EAL 7):

- EAL 1: funktional getestet – für geringere Risiken

- EAL 4: methodisch entworfen, getestet und geprüft – häufiges Ziel bei COTS-Produkten

- EAL 7: formal verifiziert – für hochkritische Anwendungen

In der Praxis zielen viele Produkte auf EAL 2 – EAL 4, da höhere Stufen formale Methoden verlangen und deutlich mehr Zeit / Kosten verursachen. Die passende Stufe hängt von Einsatzumfeld, Bedrohungsmodell und Kundenerwartungen ab.

Typische Produktkategorien

- Betriebssysteme (Windows, Linux-Distributionen, macOS-Varianten)

- Netzwerksicherheit (Firewalls, VPN-Gateways, IDS/IPS, Netzwerkzugangskontrolle/NAC)

- Smartcards & sichere Token (E-Pässe, Bankkarten, eID; oft EAL 4+ mit PP)

- Datenbanken & Enterprise-Security-Software (z. B. SIEM, PAM, Verschlüsselung)

- OT/Industrie (ICS/SCADA-Schutz in Fertigung / Prozessindustrie)

Weitere relevante Standards

Während CC die Produktbewertung adressiert, decken andere Standards komplementäre Sicherheitsaspekte ab.

ISO/IEC 27001 – Informationssicherheits-Managementsysteme (ISMS)

Kein Produktstandard. Bewertet werden Organisationen: Richtlinien, Prozesse, Risikomanagement, Kontrollen und deren Wirksamkeit. Externe Audits und jährliche Überwachungen belegen die systematische Steuerung von Informationssicherheitsrisiken. ISO/IEC 27001 ergänzt Produktzertifizierungen, ersetzt sie jedoch nicht.

FIPS 140-2/3: Validierung kryptografischer Module

US-Bundesstandard (im CMVP gemeinsam mit Kanada), fokussiert auf Kryptomodule mit Level 1 – 4 (u. a. physische Sicherheit, Schlüsselmanagement, Authentisierung). Relevanz v. a. für HSMs, Token, Verschlüsselungsgeräte und Produkte mit starker Kryptokomponente – insbesondere im Behörden-/Militäreinsatz.

ISO/IEC 19790: Internationale Anforderungen an Kryptomodule

Internationale Entsprechung zu FIPS 140-2/3 mit vergleichbaren Sicherheitsstufen und Prüfmethoden. Geeignet für Anbieter / Kunden, die eine breitere internationale Anerkennung jenseits nordamerikanischer Beschaffung bevorzugen. Viele Hersteller verfolgen Dual-Zertifizierungen (FIPS & ISO/IEC 19790), um den Marktzugang zu maximieren.

Die richtige Zertifizierungsnorm wählen

Berücksichtigen Sie:

- Zielmärkte & Regulierung: Welche Schemata werden erwartet / akzeptiert?

- Produkttyp & Sicherheitsfokus: Breite Sicherheitsfunktionalität (CC) vs. Kryptomodul-Nachweis (FIPS / ISO 19790).

- Kundenanforderungen: Vorgaben in Ausschreibungen / Verträgen.

- Zeit & Budget: CC-Bewertungen dauern mehrere Monate bis > 1 Jahr; FIPS / ISO 19790 oft kürzer, aber enger im Umfang.

- Strategie: Häufig ist eine Kombination sinnvoll (z. B. CC für das Produkt, FIPS / ISO 19790 für das Modul).

Regionale Überlegungen

Nordamerika: In Behördenumfeldern hohe Relevanz von FIPS 140; für umfassende Produktbewertungen zusätzlich CC.

Europa: Breite Akzeptanz von Common Criteria (u. a. über SOGIS / MRA); das entstehende EUCC baut auf ISO/IEC 15408 auf.

Asien-Pazifik (APAC) & Schwellenmärkte: Wachsende Verbreitung nationaler CC-Programme; oft Kombination aus CC und lokalen Anforderungen.

Aktuelle Entwicklungen & Trends

- CC (3.1 Rev. 5) mit Anpassungen für Cloud und IoT (verteilte Systeme, dynamische Konfigurationen).

- Harmonisierung zwischen FIPS 140-3 und ISO/IEC 19790 reduziert Doppelaufwände.

- Zunehmend gemeinsame Protection Profiles (z. B. MDM, Cloud-Dienste, ICS).

- KI / ML: laufende Diskussion, wie entsprechende Risiken / Mechanismen in bestehende Schemata integriert werden.

Praxis-Tipp: Behalten Sie Norm-Updates im Blick und binden Sie früh akkreditierte Prüflabore sowie Branchenarbeitsgruppen ein, um Anforderungen passgenau zu adressieren.

Häufig gestellte Fragen

Wie lange dauert eine Common-Criteria-Zertifizierung und was kostet sie?

Die Dauer hängt stark von EAL-Stufe und Produktkomplexität ab. Als Richtwerte gelten mehrere Monate bis über ein Jahr (EAL 2 oft 6 – 12 Monate, EAL 4 häufig 12 – 18 Monate). Die Gesamtkosten variieren (u. a. Laborgebühren, Dokumentation / Tests beim Anbieter, Zertifizierungsstelle). Planen Sie Puffer für Nachbesserungen ein.

Kann ein Produkt mehrere Zertifizierungen haben (z. B. CC und FIPS 140-2/3)?

Ja. Häufig kombiniert: CC für die gesamte Sicherheitsfunktionalität und FIPS / ISO 19790 für Kryptomodule. Wichtig sind eine konsistente Scope-Definition und sorgfältige Zeit-/ Kostenplanung.

Was passiert bei Updates eines zertifizierten Produkts?

Änderungen werden per Impact-Analyse bewertet. Kleinere Fixes bleiben oft innerhalb der zertifizierten Konfiguration; wesentliche Änderungen können (Teil-)Neubewertungen erforderlich machen.

Gibt es gegenseitige Anerkennung?

Ja. CCRA ermöglicht Anerkennung von CC-Zertifikaten in vielen Mitgliedsländern; CMVP regelt FIPS-Anerkennung zwischen USA und Kanada. Lokal können zusätzliche Anforderungen bestehen.

Wie werden Cloud-/ SaaS-Produkte bewertet?

Für Cloud-Dienste existieren spezifische CC-Leitlinien. Bewertet werden u. a. Service-Schnittstellen, Datenschutzmechanismen und Betriebsprozesse. Je nach Modell werden Plattform-Komponenten oder spezifische Sicherheitsdienste adressiert. Frühzeitige Abstimmung mit erfahrenen Prüflaboren ist empfehlenswert.